попытка загрузки системы

Ладно, проигрались и хватит! Попробуем ответить вот на какой вопрос — откуда драйвера узнают о факте переименования ядра? Ведь в их таблице импорта явно прописан ntoskrnl.exe, который (в случае альтернативного ядра) может вообще отсутствовать на диске, но тем не менее, функции экспортируются/импортируются и все работает как кремлевские часы после путча. Волшебство да и только!

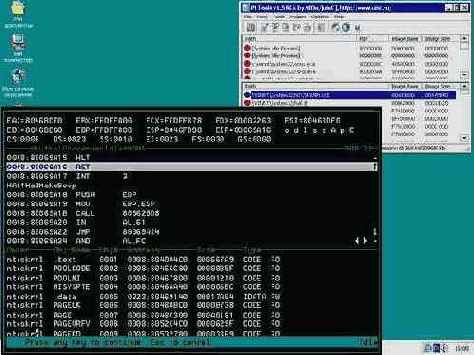

soft-ice по команде "map32" показывает "ntoskrnl" (без расширения), а не "ntoskrnH", как этого следовало бы ожидать с точки зрения здравого смысла, тем более, что в этом ntoskrnl присутствуют хакнутые нами байты 87h C9h. А вот PE-TOOLS с плагином Extreme Dumper "честно" сообщает полное имя файла ядра вместе с путем (см. рис. 8).